Авторизация и Аутентификация

Сетевая безопасность сопряжена с такими процедурами как идентификация, аутентификация и авторизация. Благодаря им обеспечивается безопасность личных данных пользователей. Несмотря на схожесть процессов при выполнении подобных процедур присутствуют существенные различия между ними. Также характерно использование всех процедур для повышения надежности проверки пользователя.

Идентификация — процедура, в результате выполнения которой для субъекта идентификации выявляется его идентификатор, однозначно определяющий этого субъекта в информационной системе.

Аутентификация — процедура проверки подлинности, например проверка подлинности пользователя путем сравнения введенного им пароля с паролем, сохраненным в базе данных.

Авторизация — предоставление определенному лицу или группе лиц прав на выполнение определенных действий.

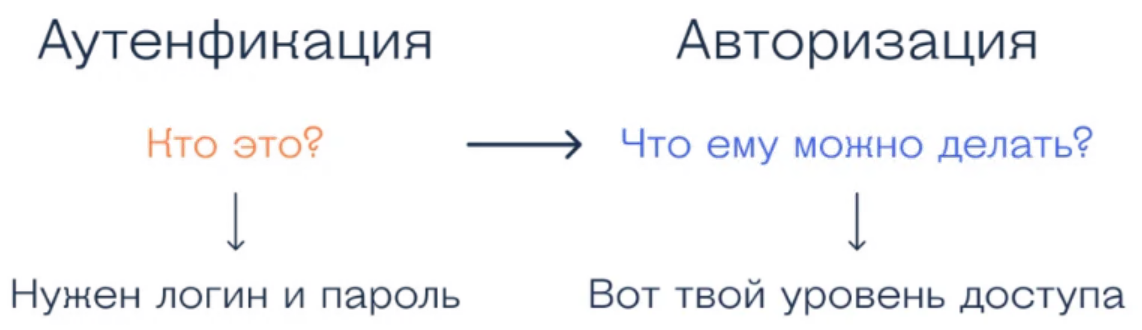

Схема которая хорошо это иллюстрирует.

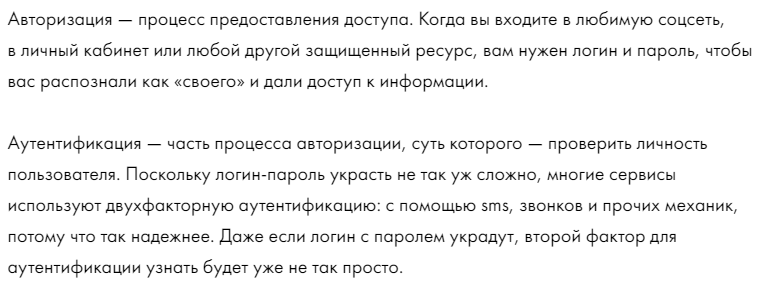

То, что половина пользователей плохо понимают разницу в процессах и еще делают статьи на эту тему. Приведу здесь примеры объяснений с известных ресурсов.

И далее по статье:

Давайте рассмотрим на примере.

Аутентификация — это когда нужно подтвердить, что мы это именно мы, а не кто-то другой.

Например, можно пройти аутентификацию по логину и паролю. Предполагается, что никто не передаёт свой пароль другому человеку, и если кто-то ввёл логин и пароль User007 — он и есть User007 (потому что этот пароль знает только User007).

Есть и другие варианты. Например, когда звонит телефон и на нём высвечивается надпись «Начальник», мы предполагаем, что, ответив на звонок, мы будем разговаривать с начальником. Это аутентификация по номеру звонящего. Но окончательно мы в этом убедимся, только когда услышим его голос в трубке. Это аутентификация по голосу.

Раньше для разблокировки телефона нужно было вводить код, пароль или рисовать узор на экране — это тоже способы аутентификации, чтобы доказать телефону, что вы его владелец. С появлением датчика отпечатка пальца и распознавания лица мы перешли на биометрическую аутентификацию.

Для усиления защиты при прохождении аутентификации, чаще всего довольно часто используются одноразовые пароли, которые высылаются на другие устройства, не связанные с единой операционной системой и инструментом проверки личности. В зависимости от сложности и уровня безопасности аутентификация подразделяется на подвиды:

- Однофакторная. Использует только один уровень защиты. Например, введение логина и пароля пользователя.

- Двухфакторная. Проверка подлинности пользователя осуществляется в два этапа., с помощью разного типа факторов, о которых писали выше. Например, Сначала вводятся логин, пароль, а потом для подтверждения вводят дополнительный код, высланный на телефон или электронную почту. Т.е. фактор знания пароля используется с фактором владения устройством – телефоном.

- Многофакторная. Для проверки используют более двух уровней, более двух факторов. безопасности. Востребована больше всего в финансовой сфере, банкинге, крупных интернет-магазинов, мобильных приложений. Например, это наличие банковской карты, которая привязана к номеру телефона, имени пользователя и паролю.

Авторизация — это когда система смотрит на результат аутентификации и решает, что этому пользователю можно делать, а что нельзя. В ИТ для этого вводят разные уровни доступа, например:

- Гостевой доступ разрешают только просматривать файлы на сервере в определённой папке и больше ничего.

- Обычные пользователи могут просматривать файлы во всех папках. Но добавлять новые файлы они тоже не могут — не хватает прав доступа.

- Администраторы могут делать на сервере что угодно.

В качестве факторов подтверждения прав выступают разные компоненты исходя из уровня защиты данных. Чаще всего при авторизации используются три основные схемы:

- Ролевой доступ. В этом случае устанавливается перечень разрешенных действий с определенными информационными ресурсами, к которым получает доступ пользователь или группа пользователей. При таком подходе за основу берется должность пользователя или его принадлежность к определенному подразделению. Например, бухгалтер будет иметь доступ к финансовой и кадровой информации, сможет смотреть, и изменять информацию. Работник производственного отдела, будет иметь доступ к технической и инженерной информации, проводить определенные действия с ними.

- Мандатный доступ. В этом случае устанавливается градация информации на уровни согласно конфиденциальности, ценности данных. Соответственно, чтобы получить доступ к тому или иному уровню доступа нужно обладать подходящим для этого статусом, который устанавливается в системе. Такая модель авторизации наиболее характерна для госучреждений, работающих с государственной тайной и другими видами конфиденциальной информации. Ее принципиальным отличием от других моделей является тот факт, что пользователь не может никак изменить заданный уровень доступности информации.

- Избирательный доступ. Владелец информации сам устанавливает права доступа для пользователей к тем или иным ресурсам. Обычно используется матрица доступа, которая устанавливает разрешение или запрет на доступ при совпадении прав и объекта данных.

Авторизация проводится посредством программных средств, которые бывают как базовыми в составе операционной системы, так и в виде отдельных инструментов, интегрируемых в информационную систему. Схема проведения процедуры может быть реализована через единый сервер или отдельные рабочие станции.

Для понимания разницы между этими двумя разными процедурами сравним порядок действий, их характер, активность пользователя.

Аутентификация | Авторизация |

Процедура, направленная на подтверждение истинности пользователя или его образа | Процедура, учитывающая присвоение, проверку прав пользователя на выполнение им определенных действий в отношении информационных активов |

Зависима от данных, которые предоставляет пользователь | Никак не зависит от действий пользователя |

Приводится в исполнение в рамках одной сессии, не требует повторения | Требуется к выполнению каждый раз, когда возникает необходимость что-то сделать в системе. Может повторяться неограниченное число раз, если не стоит запрет на число попыток |

Думаю, что тема раскрыта. В ближайшее время рассмотрим реализацию аутентификации и авторизации в net core.

Только полноправные пользователи могут оставлять комментарии. Аутентифицируйтесь пожалуйста, используя сервисы.