Сброс пароля в iRedMail

iRedMail – полноценный почтовый сервер с антивирусом, антиспамом, веб интерфейсом для пользователей и админов, который полностью состоит из открытого программного обеспечения и работает без каких-либо ограничений кроме ограничений накладываемых на графический интерфейс настройки iRedAdmin. В бесплатной версии можно настроить только почтовый домен и добавлять пользователей.

Сброс пароля с помощью скриптов

Сбросить пароль для одного пользователя

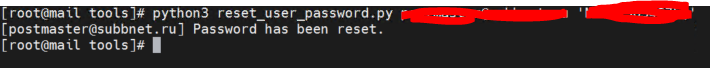

iRedAdmin поставляет скрипт tools/reset_user_password.py, который поможет вам сбросить пароль одного пользователя. Например, в CentOS 7 (iRedAdmin установлен в /opt/www/iredadmin):

cd /opt/www/iredadmin/tools/

python3 reset_user_password.py user1@domain.ru 'Pass12345'Пример вывода:

Сброс паролей для нескольких пользователей с помощью CSV-файла

Если вам нужно обновить пароли многих пользователей, другим способом является сброс паролей с помощью скрипта, поставляемого в iRedAdmin-Pro: tools/update_password_in_csv.py. Он считывает адреса электронной почты пользователей и НОВЫЕ пароли из CSV-файла.

Содержимое файла CSV:

<email> <new_password>

Один почтовый пользователь (и новый пароль) на строку. Например, файл passwords.csv:

user1@domain.ru F4mDLlWl

user2@domain.ru kTlZsxvmJ

user3@domain.ru de8IcRjDNЗатем запустите скрипт с этим файлом:

python3 update_password_in_csv.py passwords.csv

Сброс пароля с помощью командной строки SQL/LDAP

Сгенерировать хэш пароля для нового пароля

Хранить пароль в виде простого текста опасно, поэтому нам нужно хэшировать пароль. В случае утечки/взлома базы данных SQL/LDAP взломщику все равно потребуется некоторое время для декодирования хэша пароля, чтобы получить простой пароль, это даст вам некоторое время для сброса пароля, чтобы предотвратить утечку почтовых сообщений.

SSHA512 рекомендуется в системах Linux.BCRYPT рекомендуется для систем BSD.

MD5 не безопасен, НЕ ИСПОЛЬЗУЙТЕ ЕГО по каким бы то ни было причинам.

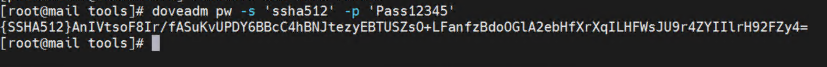

Чтобы сгенерировать хэш пароля для нового пароля, используйте doveadm команду.

Сгенерируйте хэш пароля SSHA512:

doveadm pw -s 'ssha512' -p 'Pass12345'

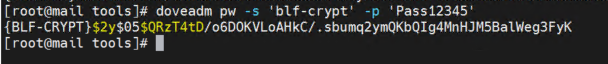

Сгенерируйте хэш пароля BCRYPT в системе BSD:

doveadm pw -s 'blf-crypt' -p 'Pass12345'

SQL-серверы

Чтобы сбросить пароль для пользователя user@domain.ru, войдите на сервер SQL как пользователь root или vmailadmin пользователь SQL (примечание: пользователь sql vmailимеет право только на чтение vmailбазы данных, поэтому вы не можете использовать его для изменения пароля пользователя), затем выполните команды SQL для сброса пароля:

sql> USE vmail;

sql> UPDATE mailbox SET password='{SSHA512}jOcGSlKEz95VeuLGecbL0MwJKy0yWY9foj6UlUVfZ2O2SNkEExU3n42YJLXDbLnu3ghnIRBkwDMsM31q7OI0jY5B/5E=' WHERE username='user@domain.ltd';Серверные части LDAP

С бэкендом OpenLDAP вы можете сбросить его с помощью ldapvi, phpLDAPadmin или других клиентских инструментов LDAP. SSHA512 рекомендуется, но если у вас есть какое-то приложение, которое должно выполнять аутентификацию напрямую с помощью ldap dn, то SSHA предпочтительнее.

Только полноправные пользователи могут оставлять комментарии. Аутентифицируйтесь пожалуйста, используя сервисы.