Передача и захват ролей FSMO с главного контроллера домена Windows Server 2012 R2 на резервный контроллер домена Windows Server 2012 R2.

Иногда случается что по тем или иным причинам необходимо передать или же насильно забрать роли FSMO с главного контроллера домена на резервный / новый контроллер домена. Рассмотрим на примере как это можно сделать.

Мы имеем:

- Главный контроллер домена на базе Windows Server 2012 R2 (DC1, jakonda.local, 192.168.0.2)

- Дополнительный контроллер домена на базе Windows Server 2012 R2 (DC2, jakonda.local, 192.168.0.3)

Задача:

- Главный контроллер домена DC1 начал глючить и необходимо передать права FSMO на резервный DC2. Понизить DC1 до уровня обычного сервера и вывести его использования.

- Главный контроллер домена DC1 приказал долго жить и необходимо принудительно забрать роли FSMO на резервный DC2. На DC2 подчистить все упоминания о DC1.

Добровольная передача ролей FSMO с главного на резервный контроллер домена.

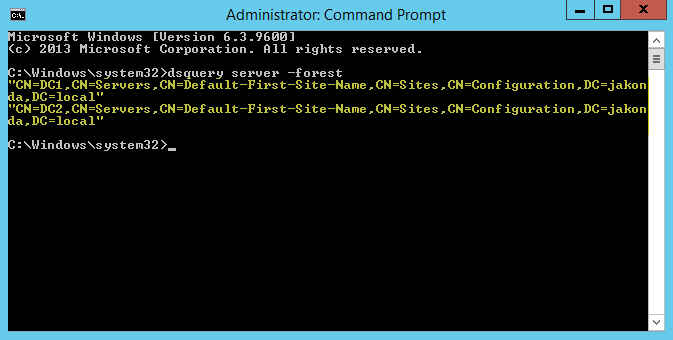

Перед тем как начать, нужно проверить наличие состоит ли пользователя от которого будут выполнятся действия, в группах Domain Admins, Schema Admin. Запускаем от администратора командную строку на дополнительном контроллере домена DC2 (рекомендуется выполнять все действия на контроллере домена, которому назначаются роли FSMO). Смотрим список имеющихся контроллеров домена:

dsquery server -forest

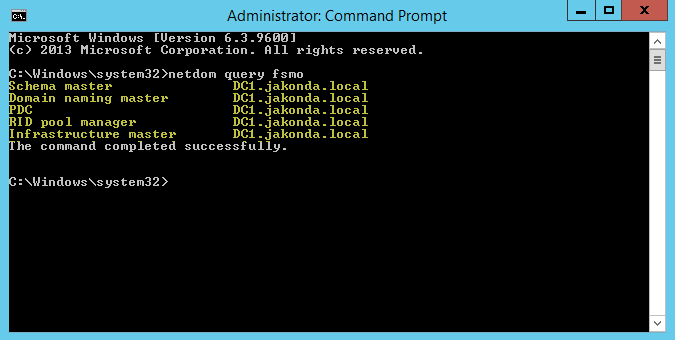

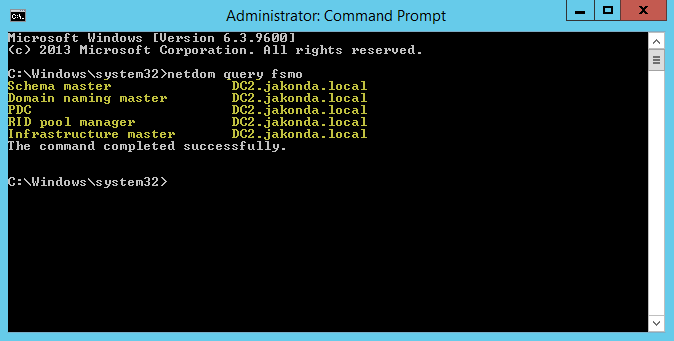

Проверим кто является владельцем ролей FSMO:

netdom query fsmoВидим что владельцем является DC1.jakonda.local

Переносить роли будем в командной строке при помощи утилиты NTDSUTIL (инструмент управления и обслуживания каталога Active Directory).

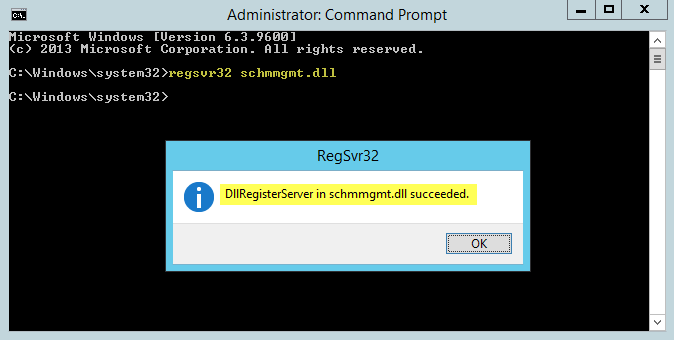

Перед тем как переносить FSMO роли на дополнительный контроллер домена, необходимо предварительно зарегистрировать в системе библиотеку управления схемой Active Directory. Если этого не сделать, то роль Schema перенести не удастся.

В командной строке вбиваем:

regsvr32 schmmgmt.dllБиблиотека подключена.

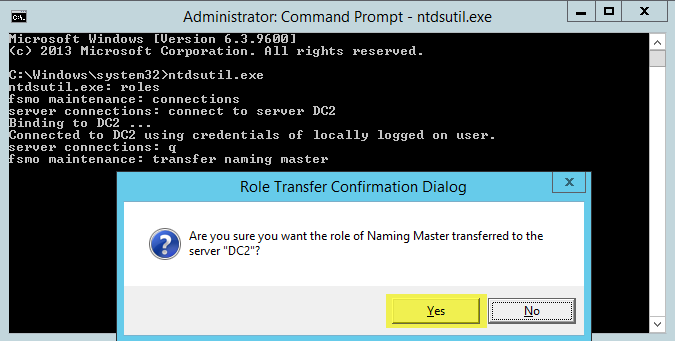

Теперь приступаем к переносу ролей. В командной строке запущенную от администратора вбиваем:

ntdsutilВыбираем сервер котором назначать роли:

roles

connections

connect to server DC2

qПосле подключения к серверу DC2 мы получаем приглашение к управлению ролями (fsmo maintenance) и передаем ему роли:

transfer naming master

transfer infrastructure master

transfer rid master

transfer schema master

transfer pdc

qВ процессе переноса каждой роли будет запрошено подтверждение.

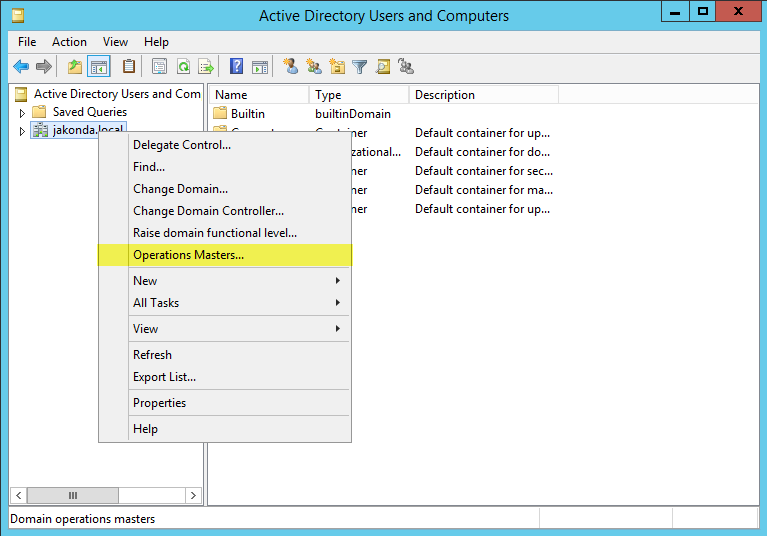

Аналогично проделанные выше операции по передачи ролей, можно проделать с помощью графического интерфейса. Запускаем оснастку Active Directory Users and Computers, нажимаем правой кнопкой мыши на домене и выбираем Operation Masters…

Во всех трех вкладках (RID, PDC, Infrastructure) нажимаем Change… и выбираем кому передать права, в моем случае dc2.jakonda.local

По такой же схеме заходим в оснастку Active Directory Domain and Trusts, нажимаем Operations Master… и передаем права на dc2.jakonda.local

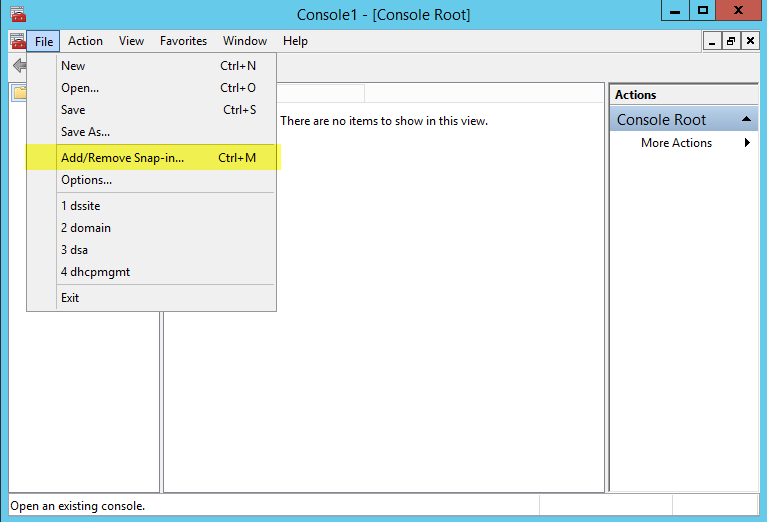

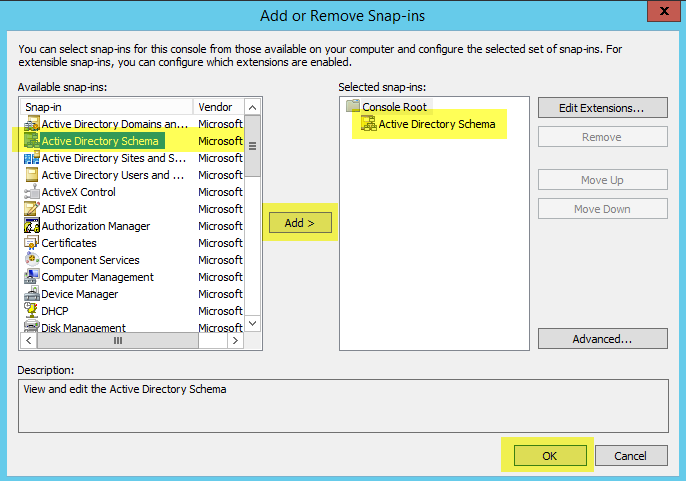

А для того чтобы передать права на роль Active Directory Schema, запускаем консоль управления Windows (MMC), нажимаем Win + R, вбиваем mmc. В консоли управления добавляем оснастку, нажимаем File — Add/Remove Snap-in…

Выделяем оснастку Active Directory Schema, нажимаем Add > и подтверждаем добавление, ОК.

И теперь так же как и в предыдущих оснастках выполняем передачу роли.

После того как роли переданы, проверим кто теперь является владельцем всех ролей. В командной строке вбиваем:

netdom query fsmoВсе роли переданы DC2.jakonda.local, как нам и нужно было.

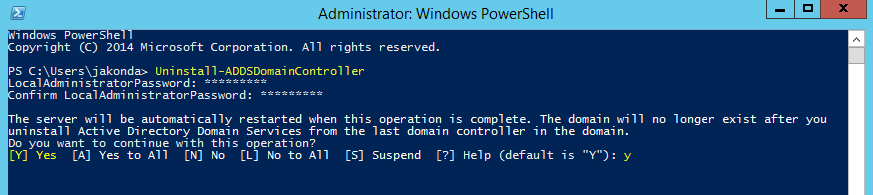

Теперь понижаем роль AD DS на DC1 до обычного сервера. В Windows Server 2012 R2 понизить роль можно через PowerShell либо через Server Manager. Понижать роль будем через PowerShell, т.к. это удобней и быстрей. Запускаем PowerShell на DC1 и вводим:

Uninstall-ADDSDomainControllerБудет предложено задать пароль Администратора, задаем его и подтверждаем удаление AD DS (Y).

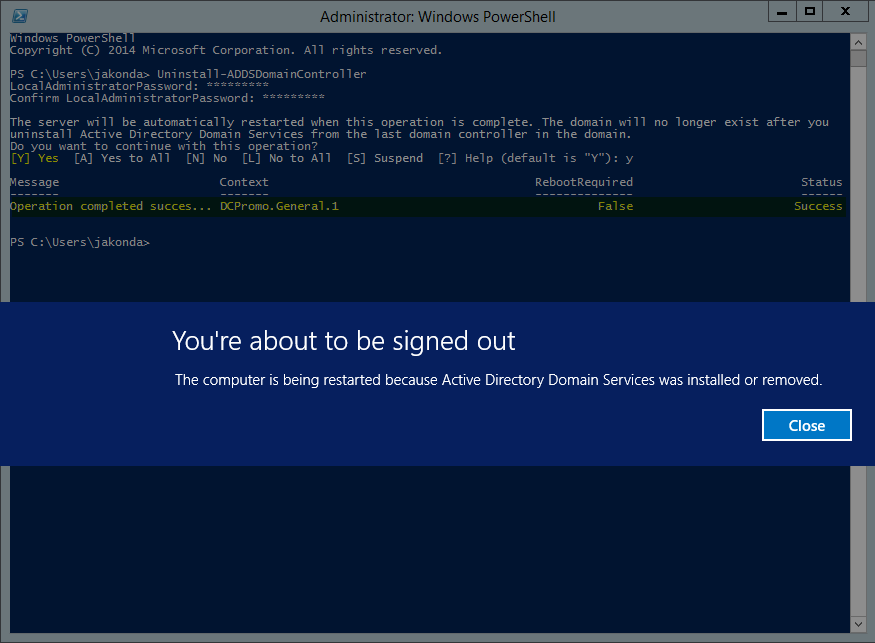

Запустится процесс удаления AD DS, по окончании появится уведомление и системам перезагрузится.

После понижения роли на DC1, службы AD DS не удаляются и при желании можно вновь повысить DC1 до уровня контроллера домена. Теперь осталось на DC2 почистить оставшиеся следы от DC1.

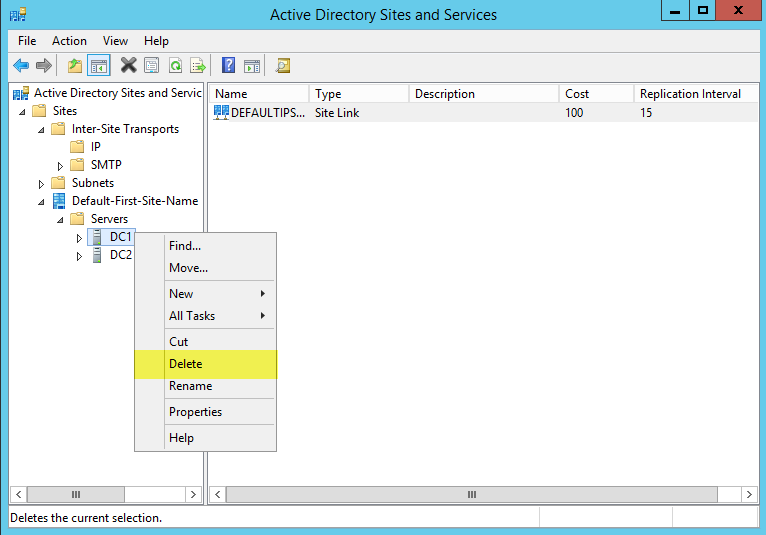

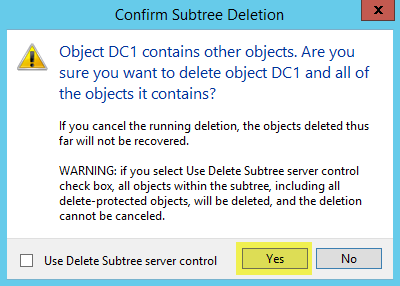

На DC2 открываем оснастку Service Manager — Tools — Active Directory Sites and Services. Разворачиваем сайт где находился пониженный сервер DC1, выделяем его и выбираем Delete.

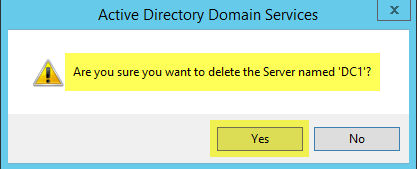

Подтверждаем два раза удаление сервера DC1. Нажимаем Yes, Yes.

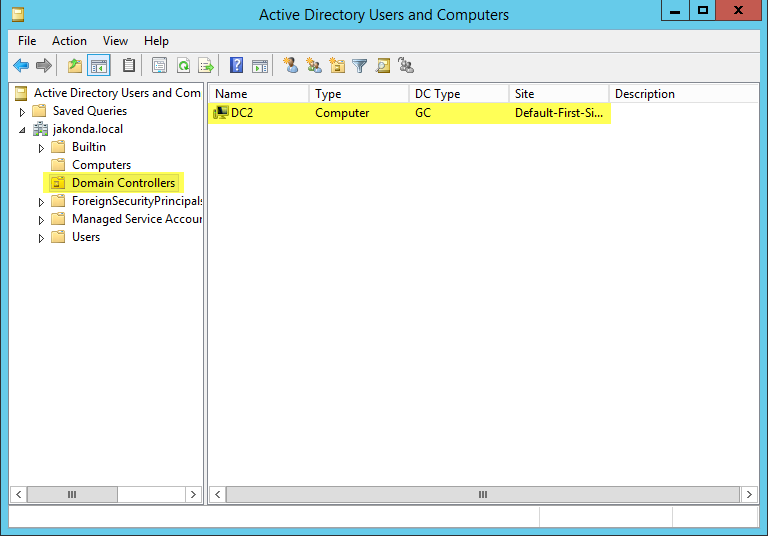

Открываем оснастку Service Manager — Tools — Active Directory Users and Computers. Переходим в каталог Domain Controllers, если там отображается только наш DC2, то все нормально. А если в данном каталоге присутствует DC1, то его необходимо удалить из каталога (Мало вероятно что он там будет, после проделанных выше операций, но проверить стоит).

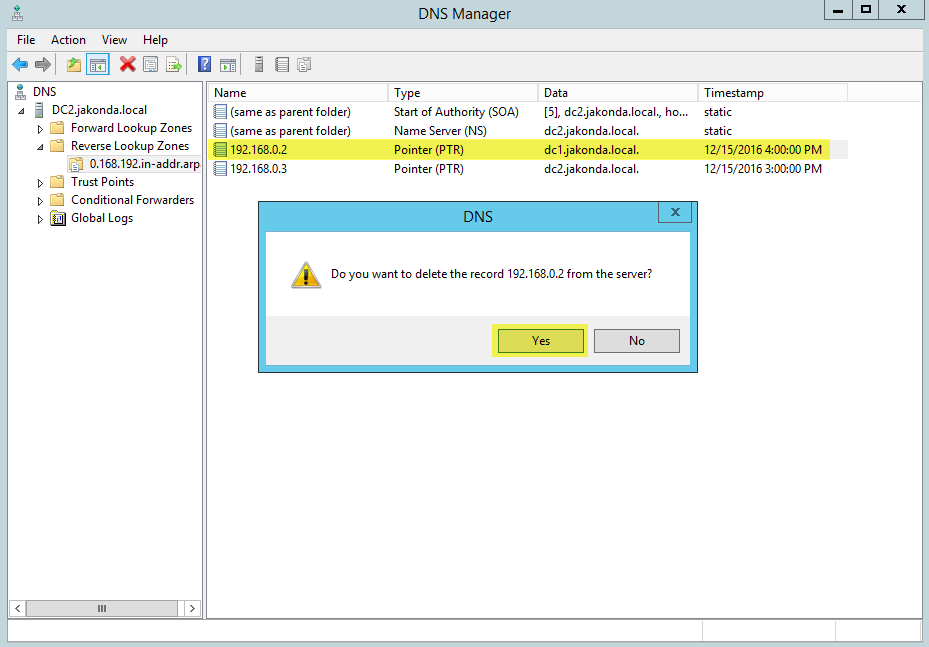

Открываем оснастку Service Manager — Tools — DNS. И удаляем все PTR и A записи оставшиеся от сервера DC1.

Вот и все, мы полностью удалили из DNS и Active Directory неисправный контроллер домена и все ресурсы, связанные с ним. DC2 стал главным контроллером домена, а DC1 выведен из эксплуатации.

Принудительный захват ролей FSMO с главного на резервный контроллер домена.

Принудительный захват ролей FSMO выполняется практически аналогично, добровольной передачи ролей. Только в нашем случае главный DC1 сломался, не включается и т.д. Все действия по захвату ролей будем производить на исправном DC2.

Перед тем как начать, нужно проверить наличие состоит ли пользователя от которого будут выполнятся действия, в группах Domain Admins, Schema Admin.

Регистрируем в системе библиотеку управления схемой Active Directory. Запускаем от администратора командную строку и вбиваем:

regsvr32 schmmgmt.dllВыполняем захват ролей с неисправного DC1. В командной строке запущенную от администратора вбиваем:

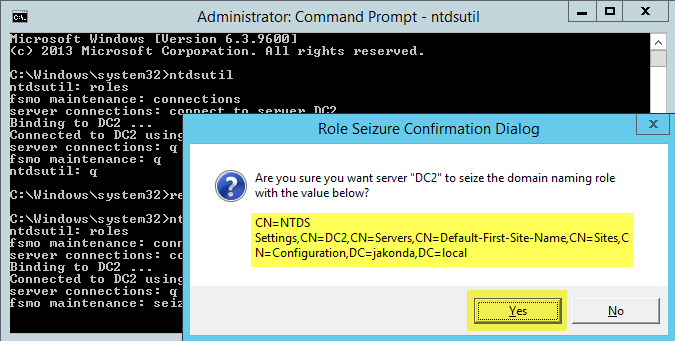

ntdsutilВходим в управление ролями и подключаемся к серверу (DC2) на который будем захватывать роли:

roles

connections

connect to server DC2

qПосле подключения к серверу DC2 захватываем роли:

seize naming master

seize infrastructure master

seize rid master

seize schema master

seize pdc

qВ процессе переноса каждой роли будет запрошено подтверждение.

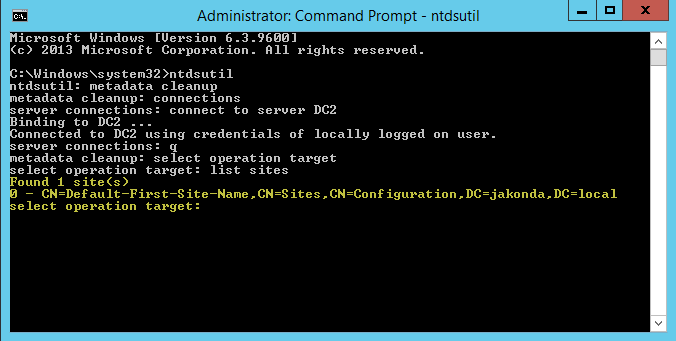

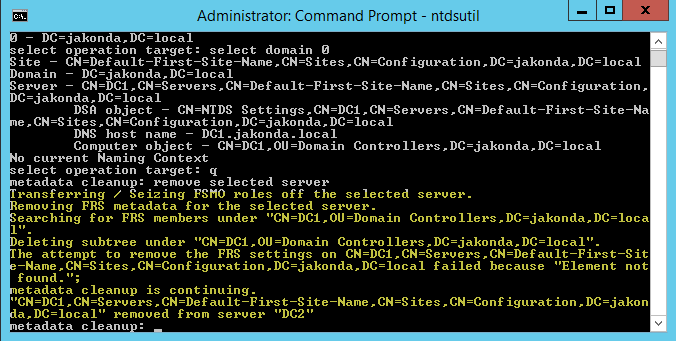

Входим в управление очисткой мета-данных и подключаемся к серверу (DC2):

metadata cleanup

connections

connect to server DC2

qСмотрим список имеющихся сайтов:

select operation target

list sites

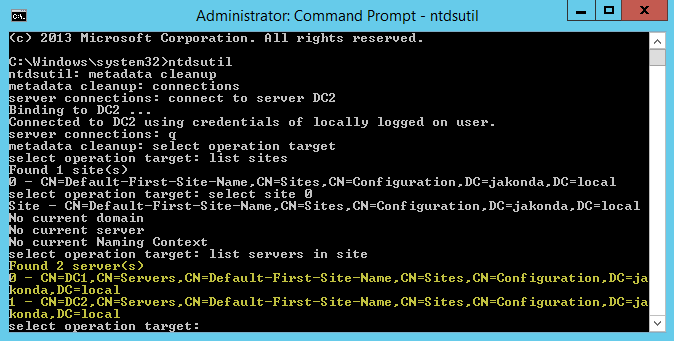

Выбираем сайт на котором у нас находится вышедший из строя контроллер домена DC1 и выводим список контроллеров домена в этом сайте:

select site 0

list servers in site

Выбираем неисправный контроллер домена DC1 и выводим список доменов:

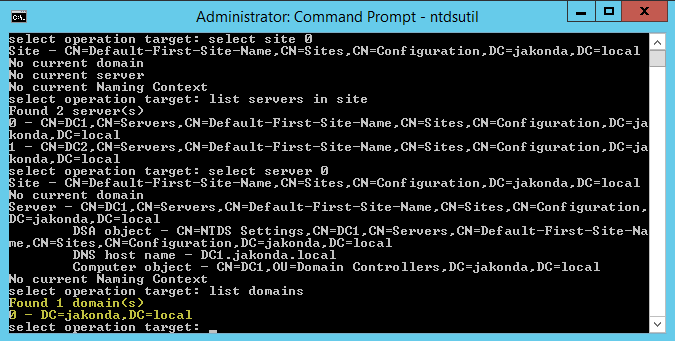

select server 0

list domains

Выбираем домен и возвращаемся в меню metadata cleanup:

select domain 0

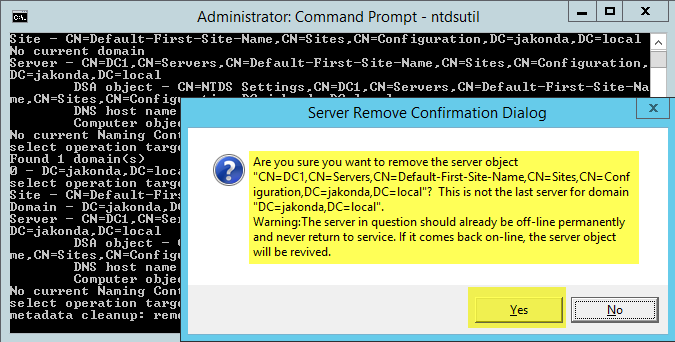

qВыполняем удаление выбранного сервера DC1:

remove selected server

Теперь подчищаем оставшиеся данные от удаленного контроллера домена DC1 на DC2, как делали выше, при добровольной смене ролей FSMO.

Открываем оснастку Service Manager — Tools — Active Directory Sites and Services. Разворачиваем сайт где находился удаленный сервер DC1, выделяем его и выбираем Delete. Подтверждаем два раза удаление сервера DC1. Нажимаем Yes, Yes.

Открываем оснастку Service Manager — Tools — DNS. И удаляем все PTR и A записи оставшиеся от сервера DC1.

Таким образом мы принудительно забрали права на роли FSMO с неисправного DC1 и полностью удалили следы его существования из DNS и Active Directory на DC2 и он же стал главным контроллером домена.

Только полноправные пользователи могут оставлять комментарии. Аутентифицируйтесь пожалуйста, используя сервисы.