RDS НА ОСНОВЕ СЕАНСОВ В WINDOWS SERVER 2012 R2. ЧАСТЬ 6 — НАСТРОЙКА РОЛИ ШЛЮЗА ПОДКЛЮЧЕНИЙ (RD GATEWAY)

После выполнения процедуры установки роли шлюза удалённых рабочих столов на какой-либо сервер фермы RDS, его необходимо сконфигурировать. В подавляющем большинстве случаев, настроек, которые предлагает окно Свойства развёртывания, не достаточно. И вот тут, разработчики почему-то не стали интегрировать все необходимые настройки в единый интерфейс нового Диспетчера серверов, а оставили, как и в Windows Server 2008 R2, в отдельной оснастке — Диспетчер шлюза удалённых рабочих столов.

В данной статье рассмотрены следующие вопросы, касающиеся процесса выполнения настройки шлюза удалённых рабочих столов:

- Диспетчер шлюза удалённых рабочих столов

- Политики авторизации подключений к удалённому рабочему столу

- Политики авторизации ресурсов

- Настройка сервера шлюза

- Импорт и экспорт параметров политики и настроек

ДИСПЕТЧЕР ШЛЮЗА УДАЛЁННЫХ РАБОЧИХ СТОЛОВ

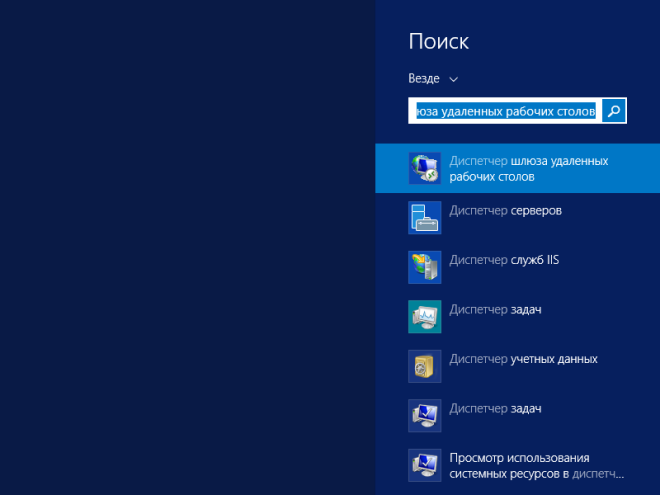

Напомню, что с помощью консоли Службы удалённых рабочих столов можно настроить лишь самые базовые параметры шлюза RD Gateway. Для выполнения более гибкой настройки предлагается, как и в версии Windows Server 2008, пользоваться средствами Диспетчера шлюза удалённых рабочих столов. Добраться до него можно через Диспетчер серверов, зайдя в подпункт менюTerminal Services меню Средства. Так же можно воспользоваться разделом Администрирование или просто выполнить команду tsgateway.msc

Рис.1 — Запуск Диспетчера шлюза удалённых рабочих столов

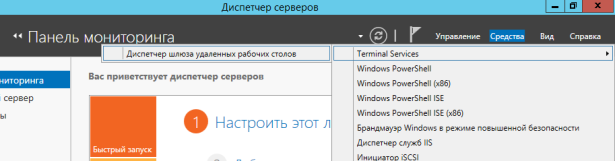

На стартовом окне Диспетчера шлюза отображается самая основная статистика: количество подключений через шлюз, количество подключений именно к этому серверу, количество ресурсов, к которым созданы подключения, количество политик авторизации подключений и политик авторизации ресурсов, а так же общее количество серверов шлюзов в текущем развёртывании RDS.

Рис.2 — Главное окно Диспетчера шлюза

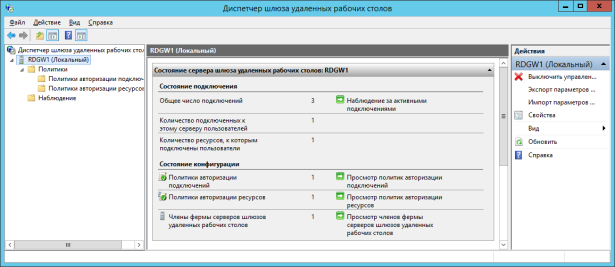

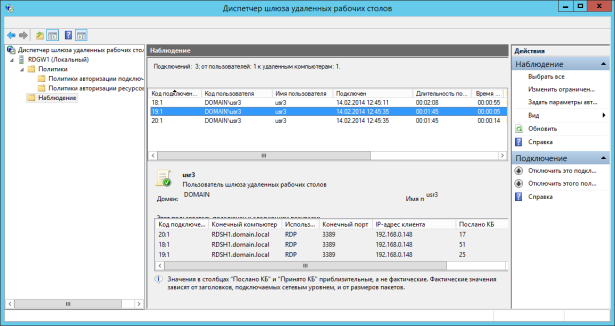

Для просмотра списка подключенных подключенных пользователей следует перейти в пункт меню Наблюдение. Кроме собственно просмотра статистики можно отключать конкретные подключения или пользователей в целом.

Рис.3 — Вкладка Наблюдение Диспетчера шлюза

ПОЛИТИКИ АВТОРИЗАЦИИ

Однако самыми важными опциями главного окна Диспетчера шлюза, безусловно, являются политики авторизации. Эти самые политики делятся 2 типа:

- Политики авторизации подключений к удаленным рабочим столам (RD CAP), отвечающие за определение групп пользователей, которые наделены правом доступа к ресурсам RDS посредством шлюза удалённых рабочих столов.

- Политики авторизации ресурсов удаленных рабочих столов (RD RAP), определяющие к каким ресурсам во внутренней сети дозволено иметь доступ пользователям подключившимся через шлюз удалённых рабочих столов.

В совокупности, эти политики позволяют достаточно гибко настраивать доступ к удалённым рабочим столам с помощью службы шлюза. По умолчанию присутствует одна политика авторизации подключений к удаленным рабочим столам (RDG_CAP_AllUsers) и одна политика авторизации ресурсов удаленных рабочих столов (RDG_AllDomainComputers), которые в сумме позволяют использовать шлюз для подключения ко всем ресурсам внутренней сети всем пользователям домена. Для того, чтобы настроить политики под свои нужды, можно либо отредактировать существующие, либо создать новые, отключив при этом политики по умолчанию. Создавать новые политики можно или с помощью мастера, или вручную. Рассмотрим оба варианта.

СОЗДАНИЕ ПОЛИТИКИ АВТОРИЗАЦИИ ПОДКЛЮЧЕНИЙ (RD CAP) С ПОМОЩЬЮ МАСТЕРА

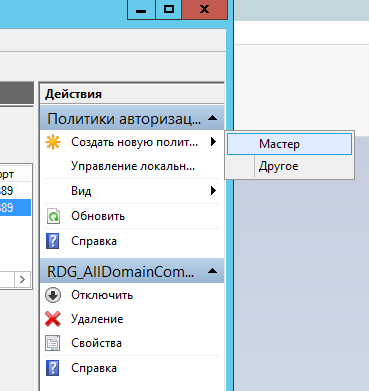

Для того, чтобы создать политику с помощью мастера, на панели Действия Диспетчера шлюза выбираем пункт меню Создать новую политику > Мастер.

Рис.4 — Меню создания новой политики

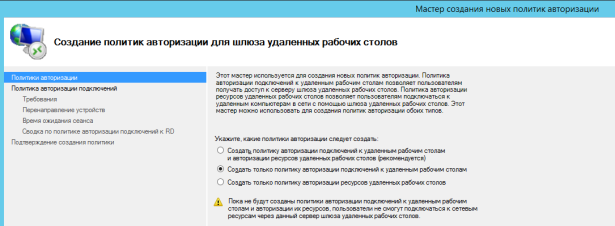

На первом шаге мастера предлагается сделать выбор типа создаваемой политики: политика авторизации подключений, политика авторизации ресурсов или же обе политики сразу. Так как мы создаём политику авторизации подключений, то выбираем пункт Создать только политику авторизации подключений к удалённым рабочим столам.

Рис.5 — Выбор типа создаваемой политики

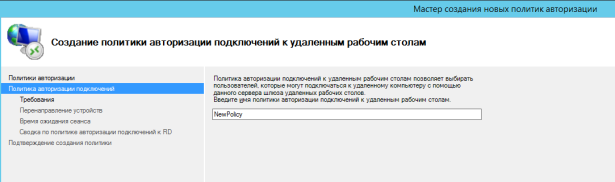

Далее задаём имя создаваемой политики.

Рис.6 — Указание имени новой политики

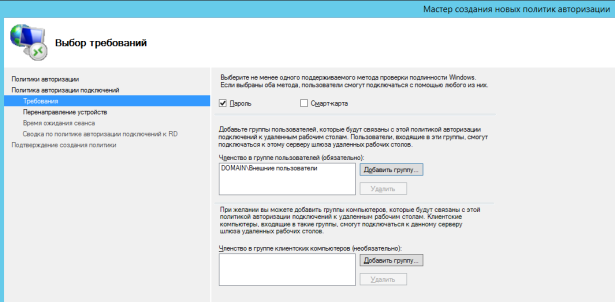

В окне Выбор требований можно выбрать способ проверки подлинности клиента, выполняющего подключение к шлюзу: с помощью пароля или с помощью смарт-карты. В поле Членство в группе пользователей (обязательно)следует указать те группы, пользователи которых смогут подключаться к удалённым рабочим столам используя при этом службу шлюза. Укажем здесь ранее созданную в AD группу Внешние пользователи. Кроме того, дополнительно можно задать и группу компьютеров, с которых может осуществляться подключение ранее определённой группой пользователей. Для этого достаточно указать группу компьютеров в поле Членство в группе клиентских компьютеров (необязательно). Таким образом можно определить не только пользователей, которые могут использовать шлюз, но и компьютеры с которых они могут это делать. Такой вариант, конечно же, добавляет жирный плюс к безопасности, но использовать его стоит с умом.

Рис.7 — Выбор групп пользователей и компьютеров

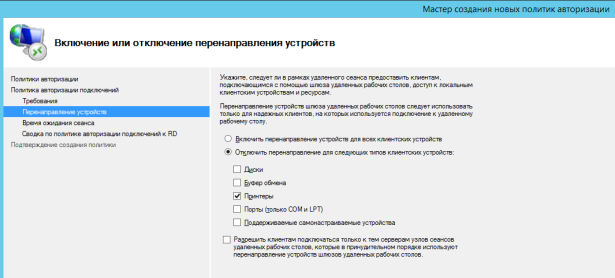

На вкладке Перенаправление устройств можно задать типы устройств, которые будут перенаправлены на серверы узлов сеансов. Присутствует возможность разрешить перенаправление всех клиентских устройств, запретить перенаправление определённых типов устройств или разрешить подключение только к тем серверам узлов сеансов удалённых рабочих столов, которые в принудительном порядке используют перенаправление устройств шлюзов удаленных рабочих столов. Однако же, использование последней опции возможно только для клиентов использующих для подключения RDC 7.0 и выше.

Рис.8 — Опции перенаправления устройств

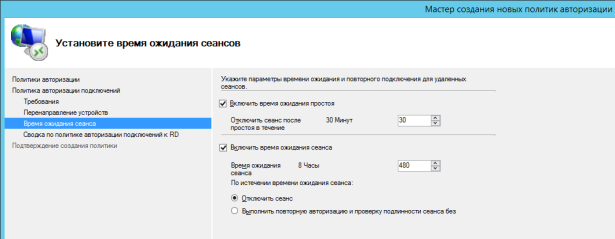

Вкладка Время ожидания сеанса позволяет определить время простоя, по истечение которого будет выполнен принудительный сброс сеанса и время ожидания сеанса. Время ожидания сеанса — это максимальное время, в течение которого пользователь может непрерывно использовать подключение к шлюзу. В зависимости от выбранных опций сеанс, достигший значения предельного времени ожидания можно автоматически отключить или принудительно заставить повторно выполнить процедуру авторизации.

Рис.9 — Настройка времени ожидания сеанса шлюзом

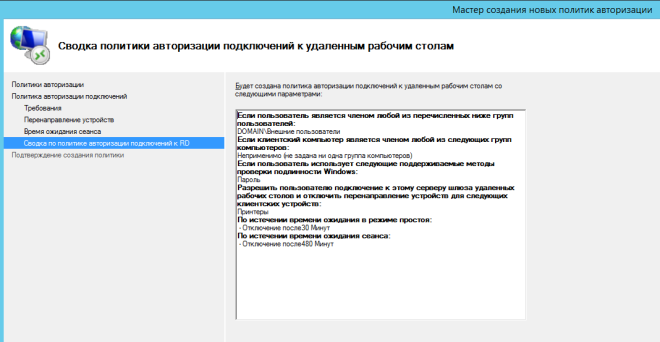

После этого будет отображена сводка выбранных настроек для выполнения проверки. На этом создание политики в режиме мастера заканчивается.

Рис.10 — Подтверждение выбранных настроек

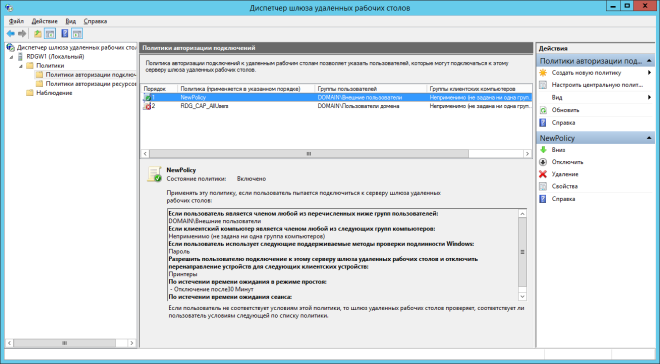

Теперь, когда политика создана, можно отключить созданную по умолчанию. В противном случае, созданная только-что политика эффекта не возымеет, поскольку дефолтная политика разрешает подключаться всем пользователям домена.

Рис.11 — Политики авторизации подключений

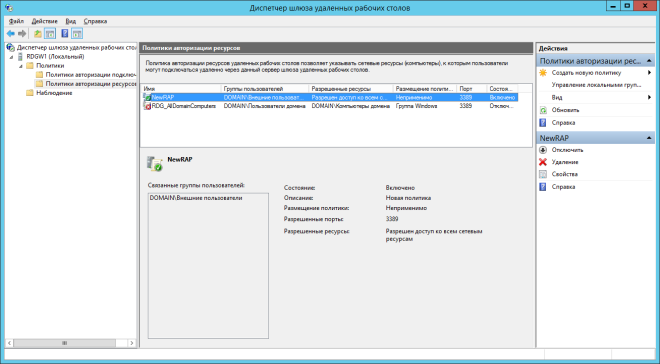

СОЗДАНИЕ НОВОЙ ПОЛИТИКИ АВТОРИЗАЦИИ РЕСУРСОВ (RD RAP) ВРУЧНУЮ

Создание политики в ручном режиме рассмотрим на примере политики авторизации ресурсов. Для того, чтобы открыть окно создания новой политики необходимо перейти на вкладку с политиками авторизации ресурсов и там на панели Действия выбрать пункт Создание новой политики > Другое.

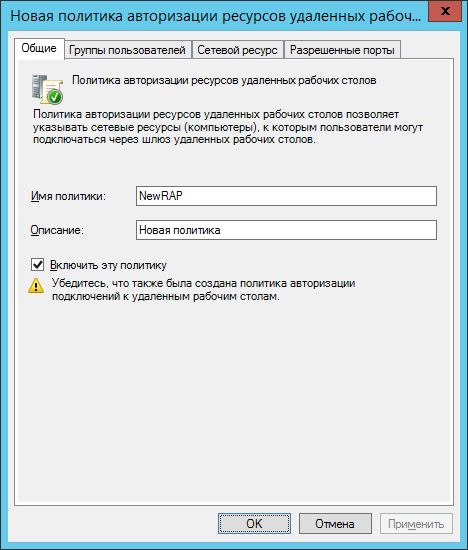

На вкладке Общие указываются такие настройки как имя создаваемой политики и её краткое описание. Так же здесь присутствует опция включения политики, что позволяет при необходимости создавать политики со статусом Выключено.

Рис.12 — Общие настройки политики авторизации ресурсов

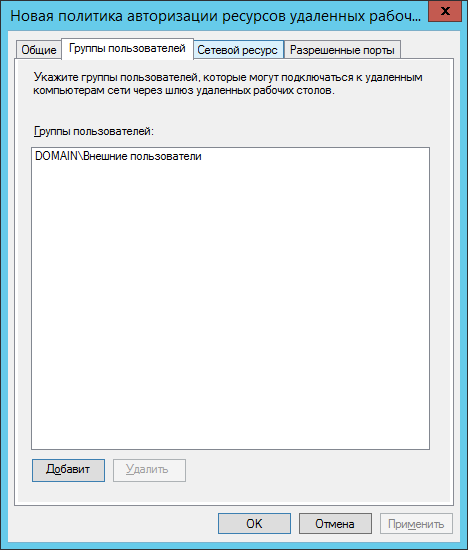

На вкладке Группы пользователей определим какие группы пользователей, должны иметь доступ к внутренним ресурсам.

Рис.13 — Настройка групп пользователей

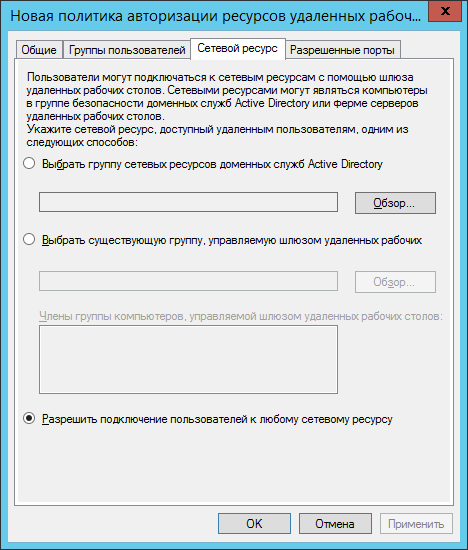

Вкладка Сетевой ресурс, пожалуй, самая главная. В ней определяются сетевые ресурсы, к которым будет иметь доступ ранее указанная группа пользователей.

Существует 3 варианта указания сетевых ресурсов:

- Выбрать группу сетевых ресурсов доменных служб Active Directory. Использование этого варианта подразумевает, что в Active Directory уже хранится необходимая группа ресурсов и можно просто указать её в этом поле.

- Выбрать существующую группу, управляемую шлюзом удалённых рабочих столов или создать новую. Использовав этот пункт администратор может создать группу сетевых ресурсов, перечислив их по IP-адресу или имени. Следует помнить, что эта группа видна только в Диспетчере шлюза и не является локальной для сервера (она не доступна в оснастке Локальные пользователи и группы).

- Разрешить подключение пользователей к любому сетевому ресурсу. Этот вариант подразумевает, что пользователи прошедшие авторизацию на сервере шлюзов будут иметь доступ к любому внутреннему ресурсу.

Рис.14 — Выбор сетевых ресурсов, которые должны быть доступны для пользователей

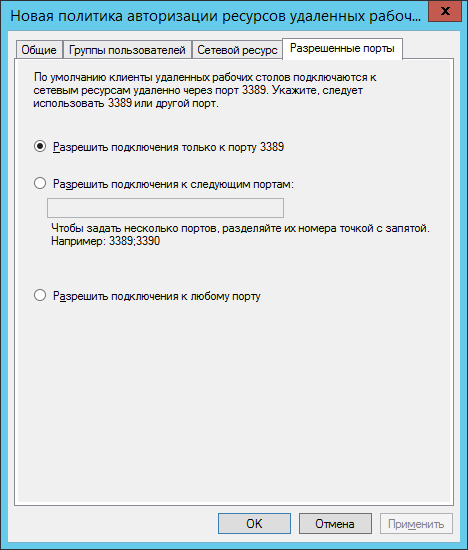

На вкладке Разрешённые порты можно указать по каким портам будут передаваться данные от шлюза к внутренним ресурсам. Как и на прошлой вкладке, выбор стоит между тремя вариантами:

- Разрешить подключения только к порту 3389. Этот вариант означает что, для подключения к ресурсам внутренней сети будет осуществляться только лишь по стандартному протоколу RDP.

- Разрешить подключения к следующим портам. В этом случае следует указать перечень портов, к которым разрешено подключаться. Это нужно в тех случаях, когда протокол RDP настроен на нестандартный порт (отличный от 3389) или есть необходимость в использовании дополнительных портов.

- Разрешать подключения к любому порту. Наименее безопасный вариант, так как, пользователь сможет использовать в своих целях абсолютно любой номер порта, что открывает перед ним довольно большие возможности.

Рис.15 — Настройка разрешенных для использования портов

Как и в случае с политикой авторизации подключений, после создания новой политики, отключаем политику созданную по-умолчанию.

Рис.16 — Политики авторизации ресурсов

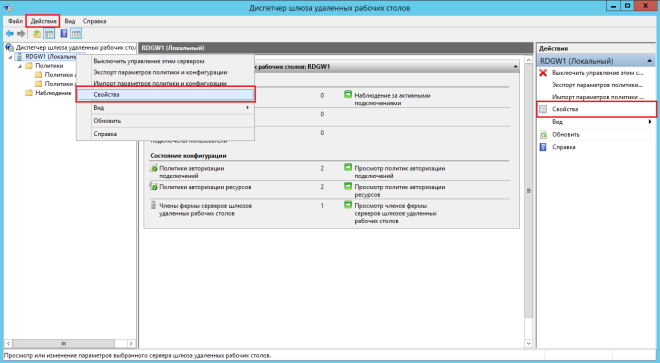

НАСТРОЙКА ШЛЮЗА УДАЛЁННЫХ РАБОЧИХ СТОЛОВ

Все необходимые настройки находятся в окне свойств шлюза. Открыть это окно можно несколькими способами:

- выбрать пункт главного меню Действие затем Свойства

- зайти в контекстное меню конкретного сервера шлюза и выбрать пункт Свойства

- на панели Действия выбрать пункт Свойства

Рис.17- Доступ к свойствам шлюза

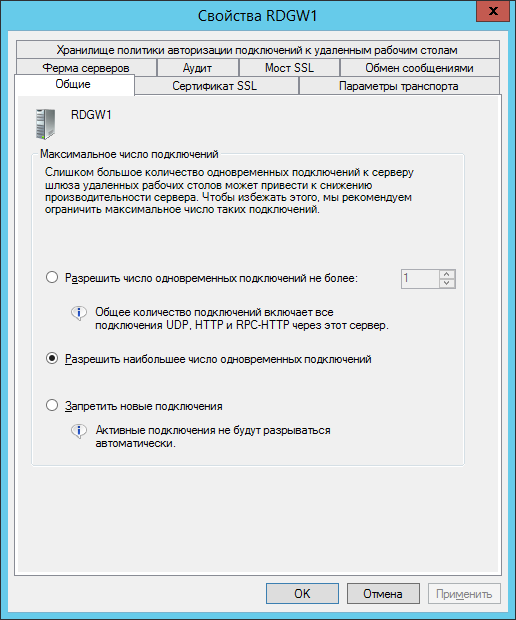

На вкладке Общие окна свойств сервера шлюза удалённых рабочих столов выполняется настройка максимального количества подключений, которые могут быть установлены с текущим сервером. Здесь можно выбрать следующие варианты:

Разрешить число одновременных подключений не более (…). Тем самым, можно задать конкретное число подключений.

Разрешить наибольшее число одновременных подключений. К серверу будет осуществлено максимально возможное количество подключений, после чего, он перестанет принимать новые подключения. Это максимальное число зависит от производительности аппаратной части сервера.

Запретить новые подключения. В этом случае все текущие подключения будут актив, но попытки установить новые, будут отклонены. Это значение целесообразно устанавливать в том случае, если сервер необходимо выключить, скажем, в профилактических целях.

Рис.18 — Настройка максимального количества подключений к серверу шлюза

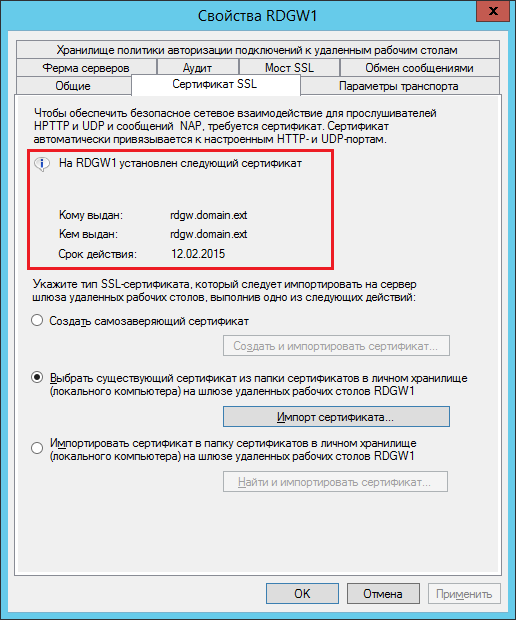

Вкладка Сертификат SSL содержит информацию о текущем сертификате и позволяет выполнять некоторые действия с сертификатами, а именно: создавать новые сертификаты, устанавливать ранее созданные или выбирать, какой сертификат будет использован в данный момент. Эта вкладка дублирует функционал управления сертификатами, который доступен в Свойствах развёртывания Служб удалённых рабочих столов.

Рис.19 — Управление сертификатами SSL

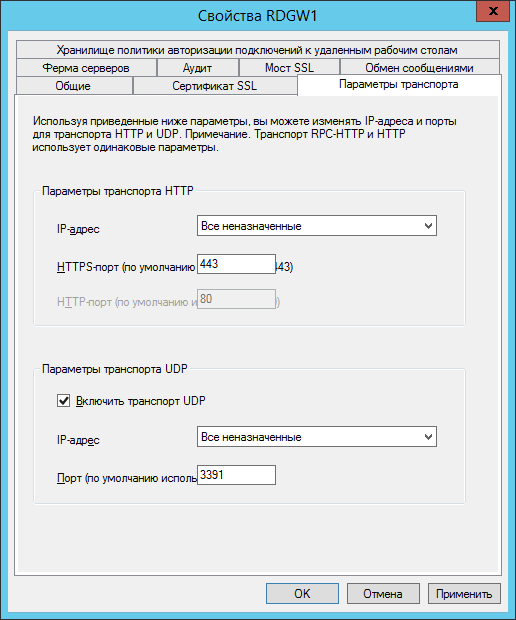

На вкладке Параметры транспорта можно выбрать порты для протоколов HTTP и UDP, а так же IP-адреса интерфейсов, на которых они будут задействованы.

Рис.20 — Настройка протоколов HTTP и UDP

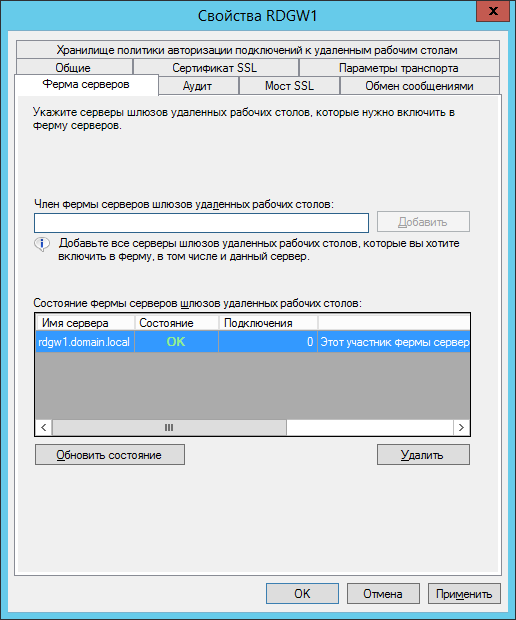

Вкладка Ферма серверов позволяет выполнять балансировку нагрузки между серверами шлюзов, объединив их в ферму. Так же здесь можно увидеть какие серверы входят в состав фермы, их состояние и количество подключений к каждому из них.

Рис.21 — Настройки, касающиеся фермы серверов

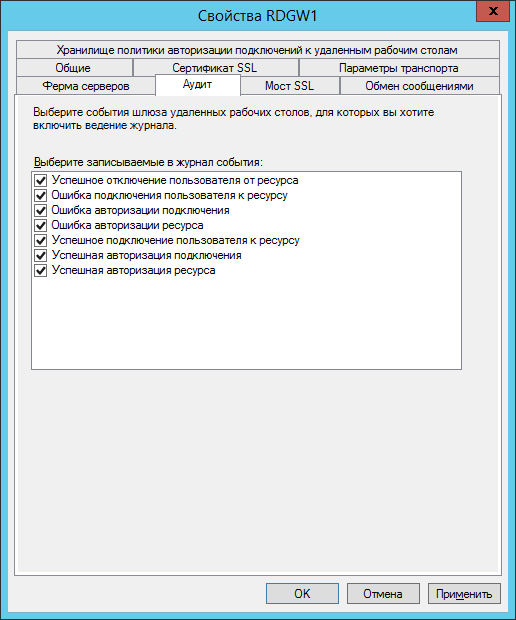

На вкладке Аудит, можно отметить, какие события следует журналировать. По умолчанию выбраны все доступные события, но если в некоторых нет острой необходимости, их можно смело выключать. Это позволит немного разгрузить сервер и освободить место на дисковой подсистеме. Журнал службы шлюза удалённых рабочих столов можно посмотреть зайдя в средство Просмотр событий (Event Viewer). Далее следует перейти Журналы приложений и служб >Microsoft > Windows >TerminalServices-Gateway > Operational. В журнале Admin, который находится в этой же папке, можно отслеживать различные административные события, такие как, создание или удаление политик, изменение сертификата шлюза и прочие.

Рис.22 — Настройка событий для аудита

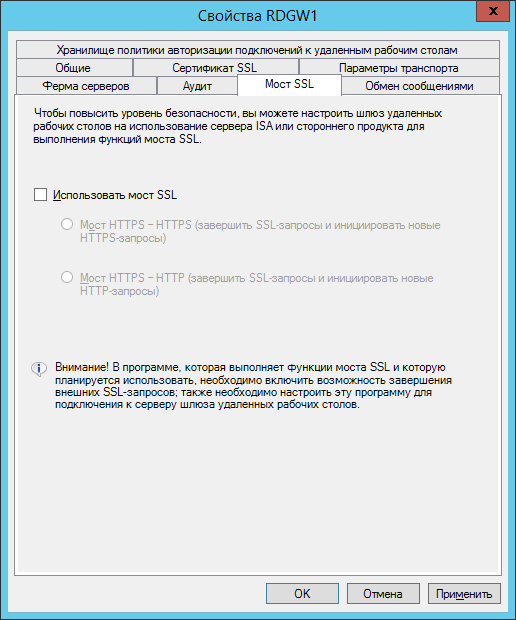

Если, для повышения безопасности подключений, планируется использовать сторонний сервис в качестве моста SSL, то на вкладке Мост SSL необходимо включить его использование и выбрать соответствующий тип. Существуют две конфигурации моста SSL:

- Использование моста HTTPS-HTTPS. При такой конфигурации, клиенты которые выполняют подключение к шлюзу удалённых рабочих столов отправляют первоначальный SSL-запрос (HTTPS) мосту SSL. А затем, этот мост SSL отправляет новый HTTPS-запрос серверу шлюза. В этом случае обеспечивается максимальный уровень безопасности.

- Использование моста HTTPS-HTTP. При такой конфигурации клиенты, подключающиеся к шлюзу удалённых рабочих столов отправляют первоначальный SSL-запрос (HTTPS) мосту SSL. Далее мост SSL отправляет новый HTTP-запрос серверу шлюза.

Рис.23 — Параметры моста SSL

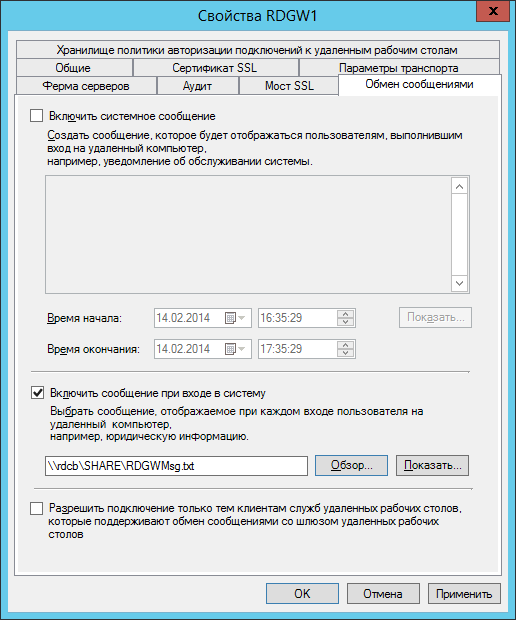

На вкладке Обмен сообщениями можно настроить два типа сообщений, которые предназначены пользователям:

- Системное сообщение. Позволяет выводить пользователям, подключающимся через шлюз, некое системное сообщение. Наиболее вероятный вариант использования этой функции — это рассылка сообщений о плановом обслуживании сервера или недоступности некоторых его функций. Возможно задать интервал времени, в течение, которого будет отображаться заданное сообщение.

- Сообщение при входе в систему. Позволяет задать информацию, которую будет видеть пользователь при входе в систему. Здесь удобно разместить различного рода юридическую информацию и информацию о сохранности корпоративных данных и об ответственности за нарушение этих правил.

Кроме сообщений, на данной вкладке можно задать параметр, который разрешит подключаться только тем клиентам, которые могут отображать сообщения. В противном случае, пользователь не сможет выполнить подключение.

Рис.24 — Настройка сообщений

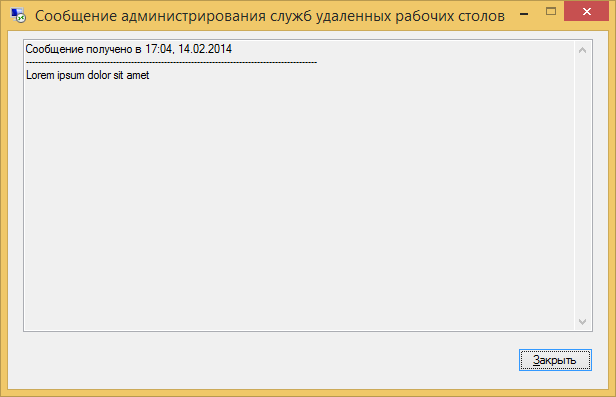

Такое вот окошко, будет отображено у пользователя, если администратор настроит системное сообщение.

Рис. 25 — Системное сообщение

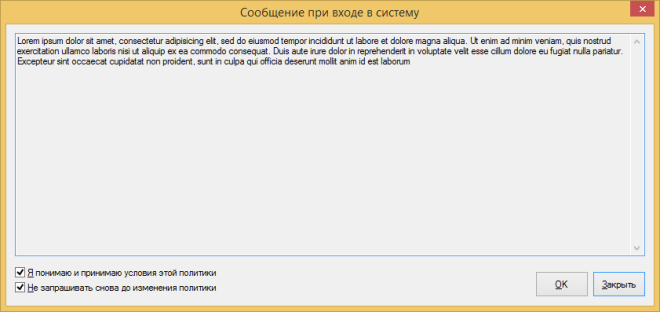

А вот так выглядит сообщение, которое отображается при входе.

Рис.26 — Сообщение при входе в систему

Если настроено такое сообщение, то пользователь не сможет войти в систему, пока не выставит галочку Я понимаю и принимаю условия этой политики. Для того, чтобы не раздражать пользователей постоянно повторяющимся сообщением, которое нужно принимать каждый раз, предусмотрена опция Не запрашивать снова до изменения политики, которая запретит показ этого сообщения до тех пор, пока не изменится его текст.

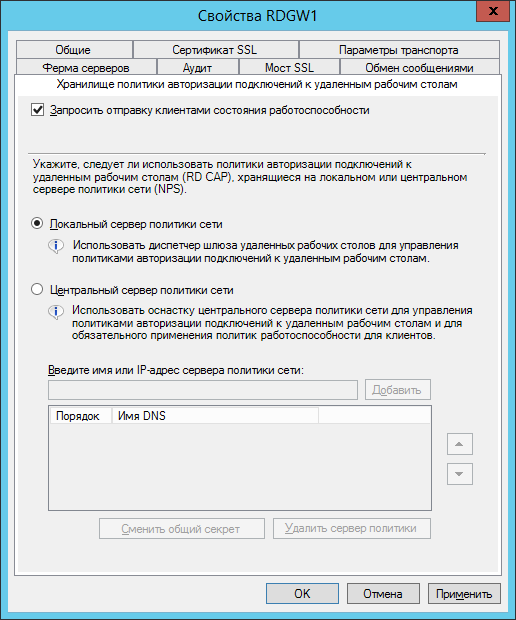

Вкладка Хранилище политики авторизации подключений к удалённым рабочим столам позволяет задать место хранения политик авторизации подключений (RD CAP): на локальном сервере или на централизованном сервере политики сети (NPS). Если в сети такой сервер присутствует, то, безусловно, следует его использовать. Для этого необходимо выбрать соответствующий пункт и ввести IP-адрес или имя сервера NPS.

Рис.27 — Указание места хранения политик авторизации подключений

Для того, чтобы клиенты отправляли информацию о своем состоянии следует установить галочку Запросить отправку клиентами состояния работоспособности. В целом, это одна из функций NAP (Network Access Protection), которая позволяет отслеживать состояние ключевых для безопасности служб на компьютере клиента.

ИМПОРТ И ЭКСПОРТ ПАРАМЕТРОВ СЕРВЕРА ШЛЮЗА УДАЛЁННЫХ РАБОЧИХ СТОЛОВ

В случае, если необходимо развернуть более одного сервера шлюза, целесообразно настроить один сервер в качестве эталона, а остальным просто импортировать его настройки.

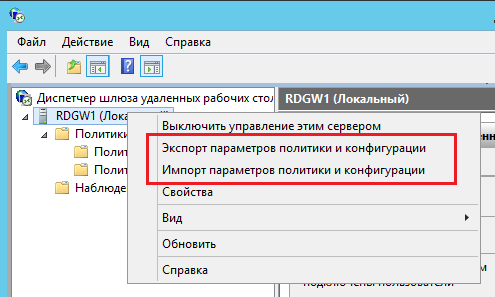

Сделать это можно с помощью контекстного меню сервера. В нём присутствуют пункты Экспорт параметров политики и конфигурации и Импорт параметров политики и конфигурации.

Рис.28 — Средства экспорта и импорта политики и конфигурации шлюза

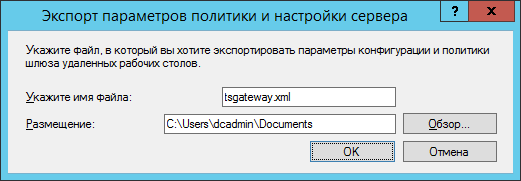

Для того, чтобы выполнить экспорт параметров политики и конфигурации сервера необходимо в контекстном меню требуемого сервера выбрать соответствующий пункт. В открывшемся окне указываем имя файла с настройками, который представляет собой стандартный файл формата XML, и место хранения файла.

Рис.29 — Параметры экспорта политики и конфигурации шлюза

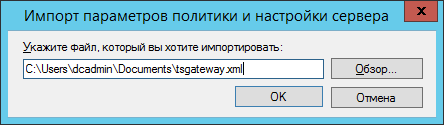

Для выполнения импорта настроек, переходим на нужный сервер (либо добавляем его в эту оснастку) и в контекстном меню выбираем Импорт параметров политики и конфигурации. В открывшемся окне указываем путь к файлу с настройками

Рис.30 — Параметры импорта политики и настроек

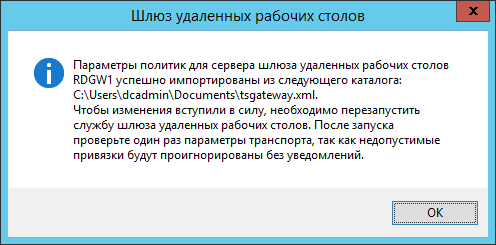

После успешного выполнения операции импорта, сервер на который импортировались настройки, необходимо перезагрузить.

Рис.31 — Уведомление о необходимости выполнения дополнительной проверки настроек

Как мы видим, Диспетчер шлюза удалённых рабочих столов позволяет достаточно тонко настроить параметры доступа к службам RDS и внутренним ресурсам для клиентов, находящихся вне корпоративной сети. В итоге выполнения настройки политик авторизации подключений и авторизации ресурсов, можно достаточно точно задать кто может подключаться, с каких компьютеров и к каким конкретно ресурсам внутренней сети. А с помощью окна свойств можно регулировать множество настроек, среди которых порты транспортных протоколов, максимальное количество подключений к серверу шлюза, служебные сообщения, мост SSL и прочие. Конечно, в некоторых случаях можно обойтись и средствами, которые находятся в окне Службы удалённых рабочих столов Диспетчера серверов, но использование Диспетчера шлюза позволяет значительно снизить возможность несанкционированного доступа снаружи с помощью средств шлюза удалённых рабочих столов.

Только полноправные пользователи могут оставлять комментарии. Аутентифицируйтесь пожалуйста, используя сервисы.