152-ФЗ «О персональных данных»

Федеральный закон РФ № 152-ФЗ «О персональных данных» вступил в силу 26.01.2007. Этот документ определяет требования по работе с персональными данными (ПДн) российских граждан, обеспечивает защиту их интересов и надлежащий уровень защиты. Собирать, обрабатывать и хранить ПДн людей (сотрудников или клиентов, подписчиков или посетителей сайта) можно (за некоторыми исключениями) только с их согласия.

Сама по себе идея закона не нова. Норвегия и Франция озаботились этим вопросом в конце 19-го века. А в 1948 году ООН подготовила Всеобщую декларацию прав человека, где описала в том числе и правила обработки личных данных граждан. В 1981 году Совет Европы подписал конвенцию по обработке ПДн, а 2006 году её ратифицировала Россия. 1 сентября 2015 начал действовать закон 242-ФЗ о внесении изменений в отдельные законодательные акты, в частности в 152-ФЗ. Согласно ему, сбор и изменение персональных данных российских граждан допускается только на территории РФ.

Другие страны тоже работают в этом направлении. Например, Китай 1 июня 2017 года подписал законопроект «О кибербезопасности КНР», где очень детально описал правила использования персданных. Существует закон, действующий на территории Европы: GDPR (General Data Protection Regulation). Это документ о защите данных и конфиденциальности, действующий в Европейском союзе (ЕС) и Европейской экономической зоне (ЕЭЗ). Общий регламент по защите данных детальный и очень жёсткий, а потому требует внимательного изучения и соблюдения. При обработке персональных данных граждан разных стран нужно учитывать специфику законодательства страны в отношении персданных.

В целом, подобные законы полезны и нужны людям, поскольку закрывает для посторонних доступ к личным данным без разрешения от человека на использование этой информации.

Уровни защищённости персональных данных

Поскольку категории ПДн бывают разные, требования по их защите тоже отличаются. В соответствии с законодательством РФ определены 4 уровня защищенности (УЗ) персональных данных. Мы рассмотрим их основные особенности, детальнее можно ознакомиться в тексте закона.

УЗ-1

Высший уровень защиты. Требуется, когда информационная система обрабатывает специальные, биометрические или иные категории данных, несанкционированное использование которых может повлечь значительные угрозы жизни и здоровья субъекту ПДн, или финансовые последствия. Например, информация о расовой и национальной принадлежности, о политических и религиозных взглядах, состоянии здоровья и др. Требуется специальное ПО, шифрование и соблюдение большого списка требований. Например:

- Присутствие посторонних в местах обработки ПД запрещено

- Наличие списка работников, которые имеют свободный доступ к ПДн

- Использование сертифицированных средств защиты данных

- Наличие сотрудника, ответственного за надлежащее обеспечение защиты ПД

- Настройка прав доступа к электронному журналу сообщений

- Автоматическая запись в электронном журнале безопасности в случае изменений полномочий сотрудника

- Наличие собственного отдела безопасности в штате учреждения, обрабатывающего ПД

УЗ-2

Используются чуть менее жёсткие требования для защиты данных, компрометация которых может привести к негативным последствиям для субъектов ПДн. Обязательно наличие систем резервного копирования и защиты от взлома. Этот уровень устанавливается, когда, например, имеются угрозы второго типа и ведётся работа с общедоступными личных данными при количестве от 100 тысяч человек. Из дополнительных требований:

- Присутствие посторонних в местах обработки ПД запрещено

- Наличие списка работников, которые имеют свободный доступ к ПДн

- Использование сертифицированных устройств защиты данных

- Наличие сотрудника, ответственного за надлежащее обеспечение защиты ПД

- Настройка прав доступа к электронному журналу сообщений

УЗ-3

Уровень защиты, необходимый для хранения иных данных и работе с общедоступными ПДн с количеством субъектов не более ста тысяч. Из обязательных требований можно выделить следующие:

- Присутствие посторонних в местах обработки ПД запрещено

- Наличие списка работников, которые имеют свободный доступ к ПДн

- Использование сертифицированных устройств защиты данных

- Наличие сотрудника, ответственного за надлежащее обеспечение защиты ПД

УЗ-4

Самый простой, базовый уровень защиты. Используется для хранения общедоступных персональных данных, при наличии угроз третьего типа и обработке других категорий меньше 100 тысяч человек). Для защиты ПДн обязательно наличие антивируса. Из дополнительных требований:

- Присутствие посторонних в местах обработки ПД запрещено

- Наличие списка работников, которые имеют свободный доступ к ПДн

- Использование сертифицированных устройств защиты данных

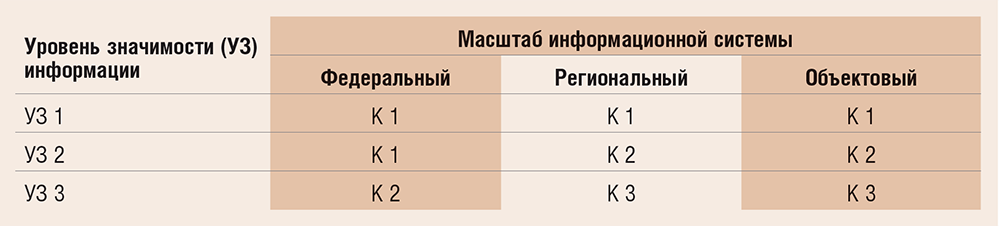

Стоит заметить, что в одной информационной системе может обрабатываться несколько категорий ПДн. Уровень защиты определяется, исходя из наиболее чувствительной к компрометации категории. Кроме того, существует классификация защищенности государственных информационных систем. Классы (К1, К2, К3) определяются уровнем значимости информации (УЗ), обрабатываемой в этой информационной системе, и масштабом информационной системы.

Проверка выполнения обязательных норм безопасности должна осуществляться не реже, чем раз в три года

Зачем нужны облачные решения по защите ПДн

Силами компании бывает непросто обеспечить нужный уровень защиты персональных данных и поддерживать его в дальнейшем. Поэтому многие коммерческие и государственные организации выбирают облачные решения. В чём преимущество такого выбора?

- Экономия времени и средств на аттестацию. Для УЗ-1 и УЗ-2 размещение персональных данных в облаке упрощает длительную процедуру аттестации и сертификации защищённой ИТ-инфраструктуры. Для УЗ-3 и УЗ-4 этот вопрос и вовсе закрывается усилиями провайдера.

- Корректное определение уровня защищённости. Провайдер поможет точно определить требования к защите данных. Некоторые органы безопасности пытаются излишне защитить данные, указывая более высокий УЗ, которые не требуется по закону и вполне определённым причинам. Так, если для хранения ПДн достаточно УЗ-3, нет смысла обеспечивать УЗ-2, неся сопутствующие издержки. Организация получает тот уровень защиты, который ей действительно требуется.

- Поддержка по законодательству. Служба безопасности и юристы провайдера следят за изменениями в сфере защиты ПДн, и своевременно вносят изменения в ИТ-инфраструктуру, которые требуются в соответствии с законодательством.

- Экономия на смене УЗ. С развитием компании могут измениться и требования к защите персональных данных. Менять свою инфраструктуру или провайдера — долго и дорого. Облачную платформу, у которой есть сертификаты на защиту по УЗ-1 — УЗ-4, позволяет безболезненно сменить уровень защиты.

В целом, есть смысл выбирать провайдера с более высокими уровнями защиты. Вполне возможно, что бизнес изменится, а УЗ-3 превратится в УЗ-2. И наоборот. Жёсткая привязка провайдера к одному уровняю потребует от клиента миграции в другое облако. А миграция — это всегда боль. Поэтому лучше думать на будущее и выбирать подрядчика, способного быстро поменять уровень защиты на тот, который требуется клиенту.

Примеры защиты ПДн для разных организаций

Теория может показаться слишком сложной. Поэтому давайте разберём несколько примеров организации защиты информации в организациях разного типа.

Медицинская информационная система. Можно сказать, что это зона особого внимания, ведь сотрудники медучреждений работают с крайне чувствительной информацией, относящейся к специальной категории данных. В рамках ИТ-инфраструктуры решаются задачи по:

- Созданию и ведению электронных медицинских карт пациента;

- Обработке медицинских исследований;

- Сбору и хранению данных мониторинга состояния пациента, поступающих с медицинских приборов;

- Коммуникации между сотрудниками медучреждения;

- Анализу финансовой и административной информации.

В зависимости от типа имеющихся угроз и количества обрабатываемых субъектов ПДн медицинской информационной системе понадобится обеспечить соответствие стандарту безопасности по УЗ-3 или УЗ-2.

Таксопарк. Многие службы такси на рынке уже добрый десяток лет, а их владельцы принимают на работу ИП и физических лиц. Данные о сотрудниках подпадали бы под требования УЗ-4, если бы не обязанность компании осуществлять медицинский контроль сотрудников. Но помимо сбора медицинских данных, относящихся к специальной категории, компания может запрашивать и хранить справки о состоянии здоровья сотрудника. Соответственно, уровень защиты повышается как минимум до УЗ-3.

Интернет-магазин. Собираемые имена, телефоны и email относятся к общедоступной категории данных. То есть достаточно УЗ-4. Однако есть нюансы. Например, при заказе продуктов питания клиент может указать свои предпочтения, выбирая халяльные или кошерные товары. Это можно расценить как сведения о религиозной принадлежности и убеждениях. Аналогично можно подвести под категорию иных данных вегетарианские убеждения, хотя это может быть просто жизненной позицией человека, которому просто нельзя употреблять в пищу мясо. Грань очень зыбкая, и определить её крайне сложно.

Дизайн-студия. Компания использует западного облачного провайдера для обработки общедоступных данных клиентов (ФИО, телефон, email). Эти данные относятся к категории персональных. Можно ли хранить бэкапы таких баз данных на зарубежных серверах? Да, можно. Первоначальный сбор — обязательно на территории России, а обработка допускается и за рубежом. Скорее, всего здесь достаточно УЗ-4.

Компании с госучастием. Частная организация, которая работает со специфичными данными из госучреждений, должна позаботиться о более высоком уровне защиты информации. Если в компании обрабатываются данные о гражданах, получающих пособия от, к примеру, ФСБ, и есть опасения, что в используемом ПО может быть «закладка», способная скомпрометировать эти данные, необходимо обеспечить как минимум УЗ-12. Если закладка возможна в ОС, то УЗ-1. Аналогичная ситуация и с исключительно государственными организациями. Зачастую им требуется уровень защиты не ниже УЗ-2, а также аттестация облачной платформы по ФЗ-152.

Облачные провайдеры также могут предложить гибридное решение, когда клиент разворачивает частное облако на своей инфраструктуре, а провайдер обеспечивает её защищённость и помогает получить необходимые сертификаты.

Чем грозит несоблюдение закона

Поскольку в том или ином виде данные собирает практически любая компания, вопрос соблюдения ФЗ-152 касается всех. Ответственность за нарушение закона о персональных данных может быть дисциплинарной, административной и даже уголовной. Подробнее о том, что ждёт физических и юридических лиц, нарушивших закон, рассказывается в этой статье.

Роскомнадзор периодически проверяет компании на предмет сбора ими ПДн и наличия регистрации как оператора персональных данных. Если выявляются нарушения, следуют штрафы согласно статье 13.11 КоАП РФ.

Например, за нарушение требования о локализации персональных данных грозит штраф в размере от 30 тысяч до 6 млн рублей. Размер зависит от личности нарушителя: физлицо, юридическое лицо или должностное лицо. Штрафы также накладываются в тех случаях, когда оператор не защищает информацию или не обеспечивает запись, систематизацию, накопление, хранение информации в базах данных, находящихся на территории России. При повторно выявленном нарушении размер штрафа увеличивается.

Важно подчеркнуть, что санкции могут быть наложены не только за халатное отношение к безопасности персональных данных, но и за отсутствие соответствующей внутренней документации. КоАП предусматривает порядка 12 различных статей со штрафами за нарушение процессов обработки персональных данных – это могут быть отсутствие «Политики в отношении обработки персональных данных» или «Модели угроз безопасности». И следует помнить, что при невыполнении требований по защите персональных данных Роскомнадзор вправе приостановить функционирование информационной системы со всеми вытекающими убытками для владельца.

На что ещё обратить внимание

В 152-ФЗ нет запрета на хранение данных в облаке. Главное условие — ЦОД выбранного облачного провайдера должен находиться в России. Уже имеющиеся данные можно хранить и обрабатывать на зарубежных серверах. Но первичное накопление и обработка должны выполняться на серверах, которые физически находятся на территории РФ.

Если обеспечить соответствие УЗ-4 и даже УЗ-3 сравнительно нетрудно, то обеспечить более высокий уровень защиты локальных физических серверов по силам далеко не всем. Потребуется специализированное оборудование, сертифицированный софт, а также компетентные сотрудники, которые способны настроить систему должным образом и следить за её работоспособностью. Чтобы получить нужный уровень защиты быстро и за разумные деньги, стоит воспользоваться облачными услугами.

Не все облачные провайдеры могут обеспечить такой уровень защиты. Поэтому в обязательном порядке запрашивайте у подрядчика сертификаты и аттестаты, подтверждающие заявленный уровень защищённости. Нередки случаи, когда провайдер обещает УЗ-1 для хранения ПДн клиента по ФЗ-152, а по факту его инфраструктура находится на уровне УЗ-3. Или УЗ-2, что уже лучше, но всё равно недостаточно.

Обратите на это внимание: из крупных облачных провайдеров в России на уровне УЗ-1 аттестовано не более 5 провайдеров, чуть больше —на уровне УЗ-2. Так что обязательно нужно запрашивать сертификаты.

Важный критерий защищенности облака — наличие у облачного провайдера аттестата соответствия 152-ФЗ. Этот аттестат гарантирует, что инфраструктура облака действительно соответствует требованиям приказов ФСТЭК, а данные надёжно защищены. Поэтому на этапе выбора рекомендуем отдавать предпочтение провайдерам, имеющим аттестацию и лицензии ФСТЭК и ФСБ. Если данные лежат в аттестованном облаке, то это свидетельствует о достаточном уровне защиты.

Для уровней УЗ-4 и УЗ-3 требования по защите легко выполняются, если вы размещаете информационную систему в уже аттестованном ЦОД. При этом вам достаточно выполнить минимальный набор организационных и технических мер.

Выводы

На что опираться при выборе облачного провайдера, предлагающего услуги по защите персональных данных? Предлагаем базовый перечень требований, которым вы можете руководствоваться при выборе подрядчика.

- Возможность заключить с провайдером договор с описанием прав и обязанностей сторон, SLA и зон ответственности в вопросе обработки персональных данных. Не забудьте про поручение на обработку ПДн.

- У провайдера должна быть подготовлена и аттестована инфраструктура с уровнем защищённости не ниже требуемого вам. Если уровень лучше – тем лучше. Не стесняйтесь запрашивать аттестаты, нередки случаи, когда провайдеры публикуют лишь первую его страницу, скрывая другие важные данные — кем была проведена аттестация, срок действия аттестата, его уровень. Бывает так, что реальный уровень защиты ниже заявленного.

- Убедитесь, что провайдер использует сертифицированные СЗИ и СКЗИ. Информация про используемые программно-технические средства и архитектуру обычно прячется от внешних глаз, но клиентам эти сведения необходимы. Например, чтобы наладить удалённое подключение к системе.

- Провайдер должен быть готов предоставить тест инфраструктуры. Это позволит вам оценить уровень защиты «изнутри», найти возможные уязвимости.

- Если провайдер предлагает дополнительные услуги по защите — это хороший признак. Наличие решений по защите от DDoS-атак, антивирусное ПО — чем больше дополнительных сервисов, тем лучше. Ведь тогда клиент может не отвлекаться на организацию защитных систем, занимаясь своими задачами.

- Провайдер должен быть лицензиатом ФСТЭК и ФСБ. Обычно об этих документах говорится прямо на сайте, но на всякий случай уточните и попросите продемонстрировать их. Наличие сертификатов подтверждает надёжность провайдера.

- Провайдер должен быть готов предоставить документы, разрешающие ему обеспечивать хранение данных высокого уровня (УЗ-, УЗ-2), а также хранить данные государственных информационных система.

Только полноправные пользователи могут оставлять комментарии. Аутентифицируйтесь пожалуйста, используя сервисы.